Как мошенники подключаются к сети WIFI - что можно предпринять

Wi-Fi занял прочную нишу, как технология, обеспечивающая беспроводную передачу данных. С его помощью мы получаем доступ в интернет, читаем различные оповещения и узнаем что-то новое. А в последнее время, публичные сети еще и нашли своих рекламодателей. Так, бесплатный доступ к Wi-Fi в Московском метро удалось монетизировать показом рекламы. И теперь, у всех кто пользуется сетью, пока едет на работу, учебу или просто по делам, время от времени появляются рекламные сообщения.

Эта система универсальна и может использоваться для различных технических оповещений о задержках, закрытиях станций и т.д.

Делать доступ к сети бесплатным - отличная идея и для крупных торгово-развлекательных комплексов, ведь это привлекает школьников и студентов. Хоть и с точки зрения платежеспособности - это не самая лучшая идея. Сегодня мы поговорим о том, что же такое Wi-Fi и о том, как мошенники подключаются к сетям и какие последствия это может вызвать.

Общее определение

Wi-Fi это аббревиатурное сокращение от Wireless Fidelity. Дословный перевод: высокая точность без проводов). Это технология, позволяющая обеспечить передачу цифровой информации через радиосвязь. Само собой, технология как таковая, в первоначальном виде не могла обеспечивать и трети тех возможностей, которые есть у нас сейчас.

Предыстория

Вообще, появлению этой технологии передачи данных поспособствовала компания NCR Corporation, базировавшаяся в Нидерландах. Произошло это в начале 90-х годов. В качестве инициатора выступил IEEE 802. Собственно говоря, институт и сформировал первый комитет и рабочую группу, на плечи которой легла разработка совершенно нового стандарта организации беспроводных систем. Стоит заметить, что IEEE изначально работала с технологиями для локальных сетей, что скажется на стандарте впоследствии.

Интересно и то, что первоначально у стандарта Wi-Fi была абсолютно другая цель и задача. Речь шла о коммуникациях и обмене данными для кассового оборудования, но никак не для мобильных устройств (которые к тому моменту уже существовали, хоть и в ограниченном количестве).

В конечном счете, на доведение технологии до ума ушло целых 7 лет. IEEE смогла стандартизировать новый протокол лишь в 1997 году, присвоив ему индекс 802.11. Поначалу, это не вызвало ажиотажа или какой-либо положительной реакции. Все дело в том что:

- Пропускная способность канала ограничивалась потоком в 2 Мбит/с;

- Из первой проблемы вытекала и последующая, это была смехотворная скорость для локальной сети;

- Низкая дальнобойность оборудования опять-таки играла не в пользу IEEE;

- Стоимость оборудования доходила до десятков тыс. долларов, что сильно ограничивало распространение.

Впрочем, идею организации беспроводной сети поддержали многие. Буквально через 2 года (в 1999-м) выпустили обновленную спецификацию 802.11a, а чуть позже и переработанную b. Максимальный предел упирался в 54 Мбит./с что уже было внушительным показателем для того времени.

Коммерциализация и вывод на рынок

Появление 802.11b позволило наладить производство оборудования, работающего по означенному протоколу. Как только в магазинах и сетях бытовой электроники появились первые устройства, Wi-Fi мгновенно обрел мировую популярность и по сути, начал выжимать консервативный Ethernet из офисной практики. Популяризация привела к резкому обвалу цен, что еще сильнее поспособствовало развитию протокола.

Однако случилось это лишь в 2001 году. А все это время, несколько отдельных подразделений дорабатывали существующий протокол и "обкатывали" его в реальных условиях. Последующим событием стал выпуск 802.11g в 2003 году.

Прежде, чем мы расскажем о том, как злоумышленники могут осуществить незаконное подключение к сети WIFI, надо определиться с характеристиками и спецификацией современных роутеров. На примере роутеров производителя TP-LINK.

Бюджетная маршрутизация

Стоимость бюджетного роутера линейки TL редко превышает 1500 рублей. За эти деньги мы получаем устройство с 2мя антеннами и следующими характеристиками:

- Спецификация: 802.11 b/g/n;

- Ограничения частотного диапазона: 300 Мбит./с (2.4 ГГц);

- Мощность передачи: 20dbm;

- Наличие DHCP;

- Возможность фильтрации MAC и IP-адресов.

- Протокол безопасности: WEP, WPA, WPA2.

Вопрос безопасности

Вообще, на заре создания полноценных сетей с Wi-Fi вопросом безопасности и шифрования задавались немногие. Так, к точке AP мог подключиться практически кто угодно, и это никак не отслеживалось. Когда проблема стала реальной, защитить беспроводные сети попытались с помощью переработанного протокола WEP. Несмотря на то, что он все еще используется в беспроводных точках доступа, его смещает обновленный протокол WPA.

Проблема в том, что WEP очень уязвим к статистическому взлому. Из-за повтора вектора инициализации (каждые 6000 единиц) злоумышленник может расшифровать ключ. Достаточно лишь уловить эти повторы, и собрать определенное их количество. Что делает беспроводную сеть очень ненадежной и уязвимой.

Взломать роутер, работающий с WEP можно за 10-15 минут, без физического доступа. Что, как говорится - "ни в какие рамки".

WPA2: решит все проблемы?

Как оказалось, нет. Еще в 2017 году, исследователь Метт Ванхоф, проживающий в Бельгии, уведомил крупного производителя различного оборудования для маршрутизации о том, что он обнаружил уязвимость в протоколе WPA2. Вопреки отработанной схеме, производитель не стал игнорировать сообщение и после небольшого расследования установил, что проблема была глобальной, для огромного количества роутеров.

Незамедлительно уведомили CERT/CC (координационный центр по решениям проблем информационной безопасности). Суть "бреши" сводилась к следующему:

- Злоумышленник вмешивался в повторную отправку сообщений;

- Тем самым, он получал возможность манипуляции синхронизацией роутера с клиентом;

- Это открывало доступ к ключам (в определенной ситуации);

- Ключи открывали "дверь" за который скрывался TCP-трафик.

Собственно говоря, на этом можно остановиться. Полученных данных хватило, чтобы сделать неутешительный вывод: взломщик мог добавлять собственный вредоносный код прямо в трафик и зацикливать передачу пакетов. Что открывает широкие возможности для нарушения работы всей беспроводной сети.

Впрочем, обновление протоколов безопасности произошло достаточно быстро, и защититься от этой уязвимости можно обновлением программного обеспечения на всех устройствах. Интересно и то, что смена пароля никак не мешала злоумышленнику повторно манипулировать трафиком и встраивать вредоносный код в браузер клиента.

Законодательное регулирование

В России, контролем за радиочастотами занимаются подведомственные службы Спец. связи. Получать разрешение на оборудование в гос. комиссии ГКРЧ не нужно, если речь идет о:

- Производственном помещении;

- Складе;

- Приемник и передатчик нужны для организации офисной сети.

Технология Wi-Fi предполагает использование устройств на частотах 2.4 гГц и 5 гГц. Но тут не все так просто. Если для диапазона 2400-2483 мГц никакой лицензии и разрешения не потребуется, то вот дальнобойные передатчики, работающие с 5 гГц попадают под вопрос. Законодательно, разрешено использование последних, однако есть немало случаев, когда подвижная станция пеленговала мощные передатчики, установленные у частных лиц и конфисковывала оборудование, облагая владельца штрафом.

Дело в том, что частота 5 гГц используется преимущественно провайдерами. И они проходят лицензирование, выплачивая немалые денежные средства за продление разрешений и т.д. Использование дальнобойных передатчиков наказывается ст. 13.3 и 13.4 КоАП РФ. В качестве наказания используется штраф и в особых случаях, конфискация оборудования. Прецедентов достаточно:

В Ростове на Дону, еще в далеком 2006 году, несколько заведений оштрафовали за то, что они организовали публичную сеть с открытым доступом.

Вопрос шифрования и использования частот до сих пор остается открытым. Так, Фед. служба по надзору в сфере массовых коммуникаций регулярно издает рекомендации, по организации сетей и изменениях законодательства, касающихся регистрации Wi-Fi оборудования.

В 2010 году, ГКРЧ выпустил новое постановление, отменившее обязательную регистрацию приемо-передающего оборудования для частот 5150/5350 и 5650/5350. Впрочем, у передвижных пеленгаторов и их сотрудников на этот счет может быть и несколько иное мнение. О чем явно свидетельствуют истории оштрафованных физ. лиц, за установку очередной дальнобойной Wi-Fi тарелки.

Незаконное получение информации о пользователе с точки зрения законодательства

Вообще, весь вопрос взлома Wi-Fi, юридически описывается 4-мя возможными статьями уголовного кодекса:

- Ст.159.6 (Мошенничество);

- Ст. 272 (Неправомерный доступ);

- Ст. 273 (Создание или использование вредоносных программ);

- Ст. 138 (Нарушение тайны переписки/переговоров/звонков).

Вот только есть одна проблема, практически нерешаемая в реальности. Факт взлома нужно доказать, а в существующей правоохранительной системе еще очень слабо развита экспертная служба, способная заниматься расследованиями подобных преступлений. Соответственно, всю ответственность за безопасность своих данных и т.д. должен в первую очередь взять на себя владелец роутера. Иначе, никакой закон и суд не уберегут пострадавшего от повторной потери конфиденциальной информации и т.д.

Через WIFI внесли вредоносное ПО. Что делать?

Вообще, для любой беспроводной сети, проблема разграничения прав доступа еще долго будет оставаться актуальной. Более того, мировая практика показывает адаптивность вредоносных программ, исключительно через беспроводное соединение. Самым известным стал @Chameleon.

Это вредоносная программа, которая распространяется по маршрутизаторам буквально "воздушно-капельным" путем, массово заражая все беспроводные устройства и маршрутизаторы. Стоит сразу оговориться, что этот проект был запущен в качестве эксперимента, и не нес никакого формального вреда зараженным устройством.

Лабораторные исследования показали, что активность Chameleon можно перехватить анализатором трафика и конкретных пакетов. К сожалению, обеспечить подобные меры способны лишь некоторые компании, а до бытовых маршрутизаторов подобные способы ограничения и вовсе не доберутся (по крайней мере в ближайшем десятилетии).

Вопрос влияния сетей Wi-Fi на человеческий организм

Основная рабочая частота, на которой работают все приемо-передающие устройства - 2.4 гГц. На этой же частоте работают и микроволновые печи. Проводить аналогию будет неправильно, так как средней мощностью маршрутизаторов является предел в 100 мВт. Микроволновая печь же, работает с номинально мощностью 900 Вт (а профессиональные и того больше). Тем не менее многим свойственно обвинять сетевое оборудование в росте случаев онкологических заболеваний. Микроволновки, отчего-то подобная "любовь" обошла стороной.

Не стоит бояться и передатчиков Wi-Fi с километровой дальнобойностью. Их крепят по прямому наведению, где спектр передачи очень узок. Соответственно, даже при всем желании, такое оборудование не сможет рассеивать сигнал вокруг, так как направлено в конкретную точку (на приемное устройство).

Почему нужно держать сеть запароленной?

Незапароленные публичные сети могут стать предметом для разговора с правоохранительными органами и инспекторами. Все дело в том, что ими стараются пользоваться злоумышленники. Разберем на простом примере, с покупкой наркотических веществ. Как это сделать так, чтобы минимизировать риск?

- Пользоваться мобильными сетями не самая лучшая идея;

- Использование чужого оборудования, позволяет запутать следы;

- Риск идентификации покупателя сводится к минимуму.

Все дело в том, что мобильные операторы постоянно отслеживают трафик своих пользователей. Для такого дела, как единичная покупка наркотиков само собой, определение местоположения конкретного человека не потребуется. Так как "делать показатели" можно несколько иным путем, производя контрольную закупку.

Но если речь идет о ведении какой-либо слежки или разработки экстремистской организации, в процесс включаются спец. службы и вся мощь радиоэлектронной разведки. Человека могут "вести" годами, параллельно отслеживая все его связи и "следы" которые он оставляет. И это может принести неприятности тому, чьей сетью подобный "гражданин" воспользуется.

Выводя цепочку трафика и отслеживая все действия пользователя, можно много о нем узнать. Если же он пользуется публичной Wi-Fi сетью - идентифицировать конкретное устройство (а значит и человека) в разы сложнее. В конечном итоге, незадачливый владелец кофейни или обыватель 5-ти этажки, забывший поставить пароль может столкнуться с "делегацией" правоохранительных органов и технических специалистов.

Проблемы с полицией

Само собой, в тюрьму владелец незащищенного роутера вряд ли отправится. По крайней мере пока. А вот практика на Западе и в некоторых странах Европы уже показывает, что судебная система порой очень однобоко трактует неопытность владельца публичной точки доступа, через которую злоумышленник работал.

Подобную жесткость можно обосновать. Ведь если на предприятие внедрили вирус через сеть и похитили огромный массив конфиденциальных данных - это как минимум скандал и увольнения десятков сотрудников. А если предприятие еще и оборонное, то неосмотрительность и необязательность конкретных сотрудников компании и специалистов приведет и вовсе к реальным тюремным срокам.

Закон наносит ответный удар

Впрочем, и взломщикам приходится весьма несладко. До сих пор не утихают споры по делу Барри Ардольфа. Это 46-летний мужчина из Миннесоты, который решил "навредить" своим соседям очень оригинальным способом. Он периодически взламывал их сеть Wi-Fi и открывал сайты с порнографическим контентом, где участвовали дети.

Видимо детской порнографии мужчине было недостаточно, и он стал использовать маршрутизатор соседей для рассылки угроз политикам, крупным деятелям и т.д. Получил такое "письмо счастья" даже Джо Байден.

К слову сказать, маршрутизатор работал с протоколом WEP.

В конечном итоге, незадачливого хакера удалось идентифицировать провайдеру, технический специалист которого сумел обнаружить трафик, персонализированный на Ардольфа и информацию, косвенно связывающую его с учетной записью (провайдер Comcast).

ФБР получила ордер на обыск, где и были обнаружены следы, программы для взлома и другие доказательства вины "взломщика". За такой акт кибертеррора против соседей, мужчину приговорили к 18 годам заключения.

Куда можно пожаловаться или обратиться, если вы знаете что ваш роутер взломали?

Собрав наглядные доказательства, можно обратиться в:

- Полицию;

- Федеральную службу безопасности;

- Прокуратуру (она передаст обращение в Роскомнадзор).

Рекомендации

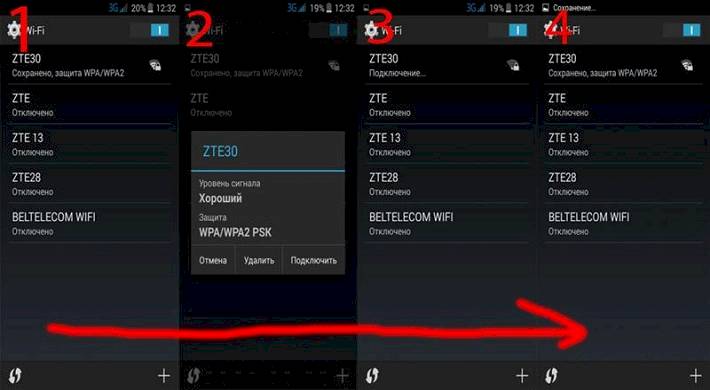

- Установите протокол шифрования WPA2 (AES);

- Поменяйте пароль;

- Внесите все свои устройства в список разрешенных MAC-адресов (тем самым, вы ограничите лазейки для взломщиков);

- Переименуйте имя точки доступа;

- Не давайте незнакомым людям пароль доступа;

- Измените данные для доступа в административную консоль роутера.

Для более продвинутых владельцев маршрутизаторов, можно предложить установить анализатор трафика и перекрыть все порты, которые не используются системой или компьютером. Фильтрация по MAC-адресам решает проблему взлома в 90% случаев.

Важно! По всем вопросам, если не знаете, что делать и куда обращаться:

Звоните 8-800-777-32-16.

Бесплатная горячая юридическая линия.